Các nhà nghiên cứu tại Kaspersky vừa phát hiện TunnelSnake, chiến dịch APT hoạt động từ 2019 vẫn đang nhắm vào các tổ chức ngoại giao khu vực châu Á và châu Phi.

Những kẻ tấn công đã dùng một rootkit (bộ công cụ phần mềm) chưa từng được biết trước đây, nó có tên là Moriya. Phần mềm độc hại này có ảnh hưởng rất lớn đối với hệ điều hành, cho phép các tác nhân đe dọa chặn lưu lượng mạng và che giấu các lệnh độc hại được cấp cho các máy chủ bị lây nhiễm. Điều này dẫn đến việc những kẻ tấn công bí mật kiểm soát mạng lưới của các tổ chức mục tiêu trong nhiều tháng.

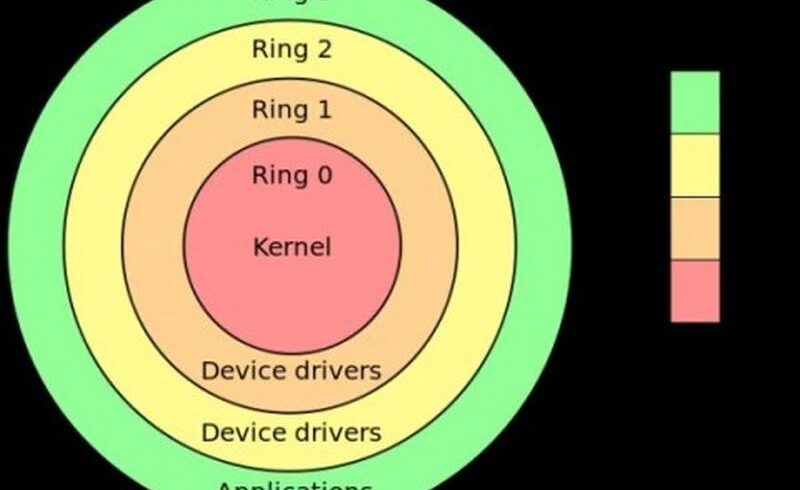

Rootkit là những chương trình độc hại hoặc tập hợp các công cụ phần mềm giúp kẻ tấn công truy cập không giới hạn vào máy tính bị lây nhiễm. Nó nổi tiếng về khả năng “tàng hình” và xâm nhập vào hệ điều hành.

Với các biện pháp được Microsoft thực hiện trong nhiều năm để bảo vệ hệ thống, thì việc triển khai và thực thi thành công rootkit đã trở thành một nhiệm vụ khó khăn, đặc biệt là trong không gian hạt nhân hệ điều hành.

Cuộc điều tra về chiến dịch bắt đầu khi Kaspersky nhận được hàng loạt báo động từ các giải pháp về một rootkit đặc biệt trong mạng lưới mục tiêu. Rootkit này được gọi là Moriya, có khả năng lẩn tránh nhờ hai đặc điểm. Nó chặn và kiểm tra các gói mạng đang chuyển tiếp từ không gian địa chỉ của nhân Windows – vùng bộ nhớ nơi chứa nhân của hệ điều hành và nơi thường chỉ chạy mã đặc quyền và đáng tin cậy. Điều này cho phép phần mềm độc hại thả các gói độc hại trước khi chúng được xử lý bởi việc chồng giao thức của hệ điều hành.

Việc này giúp kẻ tấn công tránh bị giải pháp bảo mật phát hiện. Ngoài ra, rootkit đã không liên hệ với bất kỳ máy chủ nào để yêu cầu lệnh, như trường hợp của hầu hết các backdoor thông thường. Thay vào đó, chúng nhận các lệnh từ các gói được đánh dấu đặc biệt, kết hợp với phần lớn lưu lượng mạng mà phần mềm độc hại kiểm tra. Bằng cách này, rootkit không phải duy trì cơ sở hạ tầng Command & Control (chỉ huy và điều khiển), nên gây khó khăn cho việc phân tích và theo dõi.

Moriya chủ yếu được triển khai thông qua sự xâm nhập vào các máy chủ web dễ bị tấn công trong tổ chức mục tiêu.

Ngoài ra, một bộ công cụ khác nhau được thiết kế riêng hoặc từng được các nhóm hacker nói tiếng Trung trước đây sử dụng, đã được triển khai cùng với rootkit, cho phép những kẻ tấn công quét các máy chủ trong mạng nội bộ, tìm mục tiêu mới và thực hiện hành động lây lan nhằm âm thầm tách file.

Mark Lechtik – nhà nghiên cứu bảo mật cấp cao thuộc Nhóm phân tích và nghiên cứu toàn cầu (GReAT) của Kaspersky, chia sẻ: “Khi chúng ta tiếp tục trang bị và bảo vệ tốt hơn trước các cuộc tấn công có chủ đích, các tác nhân đe dọa đã phản ứng bằng cách thay đổi chiến lược của chúng. Ngày càng có nhiều chiến dịch bí mật như TunnelSnake, nơi các tác nhân thực hiện các bước bổ sung để duy trì tầm quan sát lâu nhất có thể và đầu tư vào bộ công cụ của chúng, làm cho chúng phù hợp hơn, phức tạp hơn và khó bị phát hiện hơn. Dẫu vậy, theo quan sát của chúng tôi, các công cụ bí mật cao cấp cũng có thể bị phát hiện và ngăn chặn. Đây là một cuộc chạy đua đang diễn ra giữa các nhà cung cấp bảo mật và các tác nhân đe dọa, và chúng ta với tư cách là cộng đồng an ninh mạng, cần tiếp tục phối hợp cùng nhau để giành chiến thắng”.

Để bảo vệ tổ chức trước các chiến dịch APT, chuyên gia Kaspersky khuyến nghị:

– Thực hiện đánh giá bảo mật thường xuyên đối với cơ sở hạ tầng công nghệ thông tin tổ chức để phát hiện ra các lỗ hổng và hệ thống dễ bị tấn công.

– Đảm bảo tổ chức đang sử dụng giải pháp bảo mật điểm cuối mạnh mẽ, chẳng hạn như Kaspersky Endpoint Security for Business và luôn cập nhật để giải pháp có thể phát hiện các loại phần mềm độc hại mới nhất, chẳng hạn như bộ rootkit này.

– Cài đặt các giải pháp EDR và chống APT. Việc này sẽ cho phép tìm kiếm và phát hiện mối đe dọa, điều tra và khắc phục kịp thời mọi sự cố. Cung cấp cho nhóm SOC của tổ chức quyền truy cập vào thông tin tình báo về mối đe dọa mới nhất và thường xuyên nâng cao kỹ năng cho đội ngũ công nghệ thông tin bằng các khóa đào tạo chuyên nghiệp. Tất cả những điều trên đều có sẵn trong Kaspersky Expert Security Framework.